Obtenha segurança de nível empresarial para os seus acordos mais sensíveis

O nosso software de assinatura eletrónica está em conformidade com o regulamento eIDAS, o RGPD e a QES. Também tem a certificação SOC 2, pelo que pode assinar com total confiança.

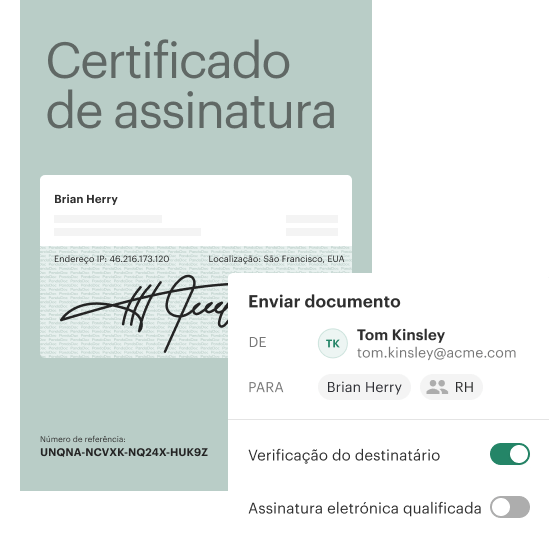

eIDAS e AEQ

O Regulamento eIDAS 2014/910 estabelece o quadro para a legalidade dos três tipos de assinaturas eletrónicas na UE e no Reino Unido: assinaturas eletrónicas simples, assinaturas eletrónicas avançadas (AEAv) e assinaturas eletrónicas qualificadas (AEQ). AEQ é a norma mais elevada, e a Pandadoc fornece serviços de assinatura AEQ.

Residência de dados nos EUA ou na UE

Escolha onde os seus dados são armazenados e processados. A PandaDoc oferece a flexibilidade de que a sua empresa precisa para utilizar estas duas localizações igualmente seguras.

Conformidade com o RGPD

A PandaDoc reconhece que a proteção da privacidade exige um programa de segurança holístico. Realizámos uma ampla pesquisa e criámos uma página de recursos com informações que explicam detalhadamente o RGPD e a forma como é cumprido pela PandaDoc.

Certificação SOC 2

A PandaDoc possui a certificação SOC 2 Tipo II. Mediante pedido, fornecemos um relatório SSAE 18 SOC 2 e comprovativos de conformidade. Os serviços PandaDoc são alojados na plataforma da Amazon AWS e este documento descreve as formas como nós e os nossos clientes beneficiamos dos enormes investimentos em segurança que a Amazon continua a realizar.

Subcontratantes ulteriores de terceiros

Atualmente, a PandaDoc recorre a subcontratantes ulteriores de terceiros para disponibilizar diversas funcionalidades empresariais, após realizar as devidas diligências para avaliar a postura defensiva desses subcontratantes ulteriores, e celebra acordos para garantir que cada um deles utiliza práticas de segurança minimamente aceitáveis. Saiba mais

Segurança física

Os centros de dados da PandaDoc (geridos pela Amazon AWS), com tecnologia de ponta, utilizam abordagens inovadoras de arquitetura e engenharia. A Amazon tem vários anos de experiência na conceção, construção e operação de centros de dados de grande escala. Essa experiência foi aplicada à plataforma e à infraestrutura da AWS.

Quadro de Privacidade de Dados

O Programa do Quadro de Privacidade de Dados (DPF), criado pelas autoridades dos EUA, UE, Reino Unido e Suíça, permite que as organizações dos EUA transfiram dados pessoais da UE, Reino Unido e Suíça de forma segura, garantindo a conformidade com as suas leis. A UE confirma que o DPF UE-EUA assegura proteção adequada, permitindo fluxos de dados seguros. A PandaDoc é um participante certificado no DPF UE-EUA e nas suas extensões do Reino Unido e Suíça.

PCI-DSS

A PandaDoc oferece integração com processadores de pagamento que oferecem serviços de processamento de pagamentos com cartões de crédito, mas não permite o armazenamento de dados PCI na sua plataforma.

Conformidade com a HIPAA

A PandaDoc ajuda os prestadores de cuidados de saúde a protegerem as informações dos pacientes quando enviam informações de saúde protegidas em formato eletrónico através do PandaDoc. A PandaDoc cumpre a HIPAA e a Regra de Privacidade, assim como as Salvaguardas Administrativas, as Salvaguardas Físicas e as Salvaguardas Técnicas da Regra de Segurança.

Segurança do software

Servidores e redes

Todos os servidores que executam o software PandaDoc em produção são sistemas Linux recentes e permanentemente atualizados. Os serviços alojados adicionais que utilizamos, como Amazon RDS, S3 e outros, são robustas plataformas de infraestrutura como um serviço (IaaS) da AWS.

Armazenamento

A PandaDoc armazena dados de documentos, como metadados, atividade, ficheiros originais e dados dos clientes, em diferentes locais, além de compilar e gerar documentos sempre que necessário. Todos os dados em cada local são encriptados quando estão inativos através de AES-256 e de uma gestão sofisticada de chaves de encriptação.

Práticas de codificação e teste

A PandaDoc utiliza técnicas de programação padrão do setor, como processos documentados de desenvolvimento e controlo de qualidade, e cumpre diretrizes, como as do relatório do OWASP, para garantir que as aplicações cumprem as normas de segurança.

Acesso dos funcionários

Seguimos o princípio do menor privilégio no método de escrita do nosso software e ao nível do acesso que os funcionários utilizam no diagnóstico e na resolução de problemas de software, assim como na resposta aos pedidos de assistência dos clientes.

Ambientes isolados

Os segmentos da rede de produção são isolados de forma lógica de outros segmentos empresariais, de controlo de qualidade e de desenvolvimento.

Informações de pagamento dos clientes

A PandaDoc utiliza um processamento de pagamentos seguro de terceiros e não processa, armazena nem transmite dados de cartões de pagamento.

Monitorização do sistema e alertas

Na PandaDoc, a aplicação de produção e os componentes da infraestrutura subjacente são monitorizados 24 h por dia/7 dias por semana/365 dias por ano através de sistemas de monitorização dedicados. Alertas críticos gerados por estes sistemas são enviados a membros da equipa de operações de desenvolvimento disponíveis 24 h por dia/7 dias por semana/365 dias por ano e devidamente encaminhados para a gestão de operações.

Níveis de serviço e cópias de segurança

A infraestrutura da PandaDoc utiliza várias tecnologias em camadas para maximizar o tempo de atividade, incluindo dimensionamento automático, balanceamento de carga, filas de tarefas e implementações faseadas. Realizamos automaticamente cópias de segurança diárias completas das nossas bases de dados. Todas as cópias de segurança são encriptadas.

Teste de vulnerabilidades

A segurança da aplicação Web é avaliada pela equipa de desenvolvimento em sincronia com o ciclo de lançamento da aplicação. Este teste de vulnerabilidades inclui a utilização de conjuntos de ferramentas de segurança de aplicações Web conhecidos e de verificadores para identificar vulnerabilidades da aplicação antes do seu lançamento na produção.

Arquitetura da aplicação

A aplicação Web PandaDoc divide-se em segmentos lógicos (front-end, nível intermédio e base de dados) autónomos numa configuração DMZ. Isto garante máxima proteção e independência entre camadas.

Verificação de identidade

Adicione uma camada robusta de segurança aos seus documentos com as opções de verificação de identidade do PandaDoc. Escolha entre quatro métodos flexíveis: verificação por código de acesso, verificação por SMS, autenticação baseada em conhecimento (KBA) e verificação de identidade. Estas opções ajudam a garantir que apenas os destinatários verificados possam aceder a informações sensíveis, apoiando as suas necessidades de conformidade e segurança. Clique aqui para saber mais sobre as ofertas de verificação de identidade do PandaDoc.