PandaDoc tire parti de techniques de programmation standard du secteur. Par exemple, le développement et les processus d’assurance qualité sont documentés, et les consignes comme celles du rapport OWASP sont appliquées. Il s’agit pour PandaDoc de s’assurer que ses applications répondent aux normes de sécurité.

Bénéficiez d’une sécurité à l’échelle de l’entreprise pour vos accords les plus sensibles

Notre logiciel de signature électronique est conforme au règlement eIDAS, au RGPD et au QES. De plus, il est certifié SOC 2. Vous pouvez donc signer vos documents en toute confiance.

Conformité eIDAS et QES

Le règlement eIDAS 2014/910 établit le cadre de la légalité des trois types de signatures électroniques dans l’UE et au Royaume-Uni : signatures électroniques simples, signatures électroniques avancées (AES) et signatures électroniques qualifiées (QES). La QES est la norme la plus élevée, et Pandadoc fournit des signatures de niveau QES.

Résidence des données aux États-Unis ou dans l’Union européenne

Choisissez où vos données sont stockées et traitées. PandaDoc offre à votre entreprise la flexibilité dont elle a besoin pour tirer parti de ces deux emplacements identiquement sécurisés.

Conformité au RGPD

Pour PandaDoc, la protection de la vie privée requiert un programme de sécurité global. Nous avons mené des recherches poussées et créé une page de référence expliquant de manière détaillée en quoi consiste le RGPD et comment PandaDoc se conforme à ce règlement.

Certification SOC 2

PandaDoc dispose de la certification SOC 2 Type II. Nous pouvons vous fournir sur demande un rapport SSAE 18 SOC 2 et des attestations de conformité. Les services PandaDoc sont hébergés sur la plateforme Amazon AWS. La certification détaille comment nous tirons parti, pour nos clients, des investissements massifs et constants d’Amazon en matière de sécurité.

Sécurité physique

Les centres de données de PandaDoc (gérés par Amazon AWS) sont à la pointe de la technologie et reposent sur des approches d’architecture et d’ingénierie innovantes. Amazon dispose de nombreuses années d’expérience dans la conception, la construction et la gestion de centres de données à grande échelle, expérience dont tirent parti la plateforme et l’infrastructure AWS.

Sous-traitants tiers

PandaDoc fait actuellement appel à des sous-traitants tiers pour différentes fonctions commerciales. Leur posture de défense a été minutieusement évaluée, et ils ont signé un contrat exigeant le respect et le maintien de pratiques de sécurité minimales acceptables.

Data Privacy Framework (Cadre de protection des données)

Le programme Data Privacy Framework (DPF), créé par les autorités américaines, européennes, britanniques et suisses, permet aux organisations américaines de transférer en toute sécurité des données personnelles depuis l’UE, le Royaume-Uni et la Suisse, tout en garantissant le respect de leurs lois. L’UE confirme que le DPF UE-États-Unis assure une protection adéquate, permettant des flux de données sécurisés. PandaDoc est un participant certifié du DPF UE-États-Unis et de ses extensions au Royaume-Uni et en Suisse.

PCI-DSS

PandaDoc propose des intégrations avec des processeurs de paiement qui incluent le traitement des paiements par carte de crédit, mais ne permet pas le stockage des données PCI dans sa plateforme.

Conformité à la loi HIPAA

PandaDoc s’engage à aider les fournisseurs de soins de santé à protéger les informations des patients lors de l’envoi d’informations électroniques de santé protégées via PandaDoc. PandaDoc est conforme à la loi HIPAA et à la règle relative à la vie privée, et met en place les protections administratives, physiques et techniques de la règle relative à la sécurité.

Sécurité logicielle

Serveurs et mise en réseau

Tous les serveurs qui exécutent le logiciel PandaDoc en production sont des systèmes Linux récents sur lesquels les derniers correctifs disponibles sont installés en continu. Les autres services hébergés auxquels nous faisons appel, comme Amazon RDS, S3 et d’autres, reposent sur des plateformes AWS renforcées de type infrastructure en tant que service (IaaS).

Stockage

PandaDoc stocke les données de document comme les métadonnées, l’activité, les fichiers d’origine et les données des clients dans différents emplacements, tout en compilant et en générant des documents à la demande. Les données présentes dans chaque emplacement sont chiffrées au repos à l’aide de l’algorithme AES-256 et d’une gestion complexe des clés de chiffrement.

Bonnes pratiques en matière de codage et de test

Accès des employés

Nous suivons le principe du moindre privilège dans la conception de nos logiciels, ainsi que dans le niveau d’accès que nous conseillons à nos employés d’utiliser, pour le diagnostic et la résolution des problèmes dans nos logiciels et pour la réponse aux demandes d’assistance des clients.

Environnements isolés

Les segments du réseau de production sont isolés de manière logique des autres segments réservés à l’entreprise, à l’assurance qualité et au développement.

Informations de paiement des clients

Surveillance du système et alertes

Chez PandaDoc, l’application en production et les composants d’infrastructure sous-jacents sont surveillés 24 h/24, 7 j/7 et 365 j/an par des systèmes de surveillance dédiés. Les alertes critiques générées par ces systèmes sont envoyées 24 h/24, 7 j/7 et 365 j/an aux membres de l’équipe DevOps de garde, et font l’objet d’une remontée adaptée au service de gestion des opérations.

Niveaux de service et sauvegardes

L’infrastructure de PandaDoc utilise de nombreuses techniques par couches pour une disponibilité de plus en plus fiable, y compris la mise à l’échelle automatique, l’équilibrage des charges, les files d’attente de tâches et les déploiements glissants. Nous effectuons une sauvegarde quotidienne de toutes nos bases de données. Toutes les sauvegardes sont chiffrées.

Test des vulnérabilités

La sécurité des applications Web est évaluée par l’équipe de développement parallèlement à leur cycle de publication. Ce test de vulnérabilité inclut l’utilisation d’un éventail d’outils de sécurité et de scanners connus qui permettent d’identifier les vulnérabilités avant la mise en production.

Architecture d’application

L’application Web PandaDoc est séparée en plusieurs couches représentant des segments logiques (frontal, moyen et base de données). Chaque couche est isolée des autres à l’aide d’une configuration de type DMZ. Cela garantit une protection maximale et une indépendance entre les couches.

Vérification de l’identité

Ajoutez un niveau de sécurité élevé à vos documents grâce aux options de vérification de l’identité de PandaDoc. Choisissez parmi quatre méthodes flexibles : vérification par code d’accès, vérification par SMS, authentification basée sur les connaissances (KBA) et vérification de la pièce d’identité. Ces options garantissent que seuls les destinataires vérifiés peuvent accéder aux informations sensibles, répondant ainsi à vos besoins en matière de conformité et de sécurité. Cliquez ici pour en savoir plus sur les offres de vérification d’identité de PandaDoc.

Rationalisez votre flux de travail documentaire

Obtenez une démonstration personnalisée individuelle avec notre spécialiste produit.

- Adaptée à vos besoins

- Réponses à toutes vos questions

- Pas d’engagement d’achat

Demandez votre démonstration gratuite

- Remplissez le formulaire

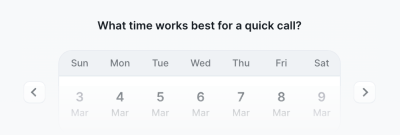

- Réservez un créneau horaire

- Assistez à une démonstration

En envoyant ce formulaire, j’accepte que les Conditions d’utilisation et la Politique de confidentialité régissent respectivement mon utilisation des services et l’utilisation qui sera faite des données personnelles que je fournirai.